In der heutigen digitalen Welt ist der Schutz sensibler Firmendaten vor KI-Systemen wie Microsoft Copilot, Copilot für Microsoft 365 oder ChatGPT von zentraler Bedeutung. Viele Unternehmen unterschätzen das Risiko, dass Dokumente versehentlich verarbeitet, interpretiert oder sogar als Trainingsdaten verwendet werden. Dieser Beitrag zeigt einige praxisnahe Maßnahmen, mit denen Sie Ihre Informationen innerhalb von Microsoft 365 – insbesondere SharePoint Online – schützen können.

Vorweg: KI komplett zu verbannen ist keine Option

Die Idee, KI vollständig aus dem Unternehmen fernzuhalten, ist in der Praxis nicht umsetzbar. Anwender können Informationen über Umwege weitergeben – etwa durch Screenshots, Copy & Paste oder freies abtippen in Tools wie ChatGPT und andere.

Deshalb ist das Ziel nicht Verbannung, sondern Kontrolle. Wer seinen Mitarbeitenden stattdessen technisch regulierbare und überwachbare Werkzeuge wie Microsoft Copilot bereitstellt, schafft klare Spielregeln – und Sicherheit.

Die grundsätzliche wichtigste Maßnahme ist alle folgenden Maßnahmen (und noch ein paar mehr die hier nicht Thema sind) vor dem Kauf der ersten Microsoft 365 Copilot Lizenz durchzuführen:

Der Semantische Index

Bereits mit der ersten Copilot-Lizenz wird der sogenannte Semantische Index aktiviert. Dieser analysiert interne Inhalte automatisiert – auch bei Testinstallationen. Damit kommt es im Zweifel direkt zur Verletzung von NDAs, wenn z.B. mit einem Kunden oder Partner dort die KI-Verarbeitung untersagt ist.

Absicherung muss VOR der Lizenzaktivierung passieren.

Maßnahmen mit Business Premium / E3

1. Vertraulichkeitsbezeichnungen mit Zugriffsschutz

Dokumente lassen sich durch Microsoft Purview Information Protection nicht nur „kennzeichnen“, sondern auch verschlüsseln. Damit können Drittanbieter-KIs verschlüsselte Dateien nicht mehr öffnen – selbst wenn ein Mitarbeitender diese hochladen möchte.

Achtung: Metadaten bleiben im Klartext und müssen separat bewertet werden.

In meinem Standardmodell greift dieser Schutz ab „Vertraulich – extern“, also Dokument, die man auch mit externen Personen (das müssen nicht zwangsläufig Gäste im Tenant sein, teilt.

2. Copilot-blockiernde Labels zur Inhaltskontrolle

Per PowerShell können Sie Vertraulichkeitsbezeichnung mit einer zusätzlichen Eigenschaft versehen, die Copilot gezielt ausschließen. So verhindert man, dass Inhalte in Recherchen oder Zusammenfassungen verwendet werden.

Was gut klingt kann aber trotzdem problematisch werden: wenn man Dokumente erst nach der Aktivierung einer Copilot Lizenz mit diesem Label versieht, stehen deren Inhalte trotzdem im Semantischen Index. Dieser ist eine der Informationsquellen aus der Microsoft 365 Copilot seine Informationen holt. Er kann also nicht mehr auf die eigentlichen Dokumente zugreifen und dies ad-hoc lesen, aber Informationen aus diesen stehen im Index. Und sie werden durch das Label nicht von dort gelöscht.

Noch eine Einschränkung die die Anwender verstehen müssen: Öffnet ein User das Dokument, kann Copilot trotzdem damit interagieren – aber nicht in neue Inhalte die durch Recherchen entstehen einbeziehen.

3. SharePoint Sites von Copilot ausschließen

Über die Copilot Lizenz steht eine abgespeckte Version des SharePoint Advanced Management AddOns zur Verfügung. Abgespeckt, weil es z.B. nicht möglich ist, hiermit eine Standard-Vertraulichkeitsbezeichung für eine Dokumentenbibliothek festzulegen. Es sind nur die Erweiterungen für die SharePoint Administration integriert.

Aber diese erlauben es, eine komplette Site aus Copilot auszuschließen. Das bedeutet u.a.:

- Die Dokumente die die dort hochgeladen werden landen nicht im semantischen Index.

- Es kann keine Agent für die Bibiliothek erstellt werden.

- Es stehen keine Zusammenfassungsfunktionen auf der SharePoint Ebene zur Verfügung.

Wichtig: auch hier ist es wie bei den Copilot blockierenden Labels, wenn ein Dokument geöffnet ist, kann der Inhalt per Copilot verarbeitet, umgeschrieben, zusammengefasst usw. werden. Nur vor „außen“ greift der Copilot nicht zu.

Es geht auch umgekehrt, man kann auch eine Whitelist erstellen, in der nur die Sites stehen, die von Copilot angefasst werden dürfen („Restricted SharePoint Search“). Dafür gibt es keine Möglichkeit im Admin-Center, das muss per PowerShell erfolgen. Die Funktion muss zunächst aktiviert werden:

Set-SPOTenantRestrictedSearchMode -Mode EnabledDanach werden keine Sites mehr in den Semantischen Index aufgenommen, außer Sie werden zur „Allowlist“ hinzugefügt:

Add-SPOTenantRestrictedSearchAllowedList -SitesList @(“https://contoso.sharepoint.com/sites/Marketing”, “https://contoso.sharepoint.com/sites/Benefits”)4. Cloud-App-Ermittlung via Defender for Cloud Apps

Selbst in der Basisversion lassen sich mit Microsoft Defender for Cloud Apps bereits generative KI-Tools erkennen. Über 1.100 Dienste sind hier gelistet – inkl. ChatGPT & Co. Jede Nutzung wird im Report sichtbar.

Voraussetzung: Die Geräte sind eingebunden. Und hierbei reicht es aus, dass der lokale Defender des Betriebssystems Informationen übermittelt. Es muss nicht der Defender als lokaler Antivirus betrieben werden.

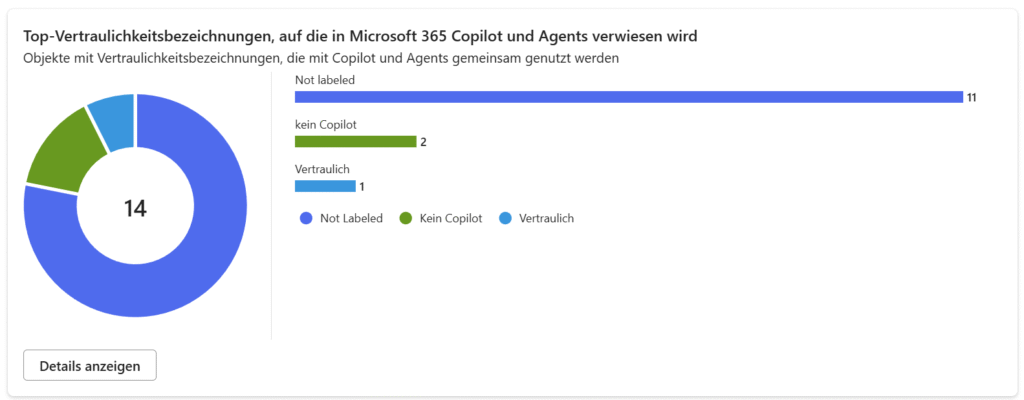

5. Copilot-Überwachung über Microsoft Purview (Audit & DSRM)

Hiermit lässt sich prüfen, welche Daten Copilot verarbeitet – und mit welchen Labels oder Datenkategorien dies geschieht. Auch Fragen wie „Welche personenbezogene Daten wurden verarbeitet?“ lassen sich so zuverlässig beantworten.

6. Browser-DLP: Schutz im Web (Vorschau)

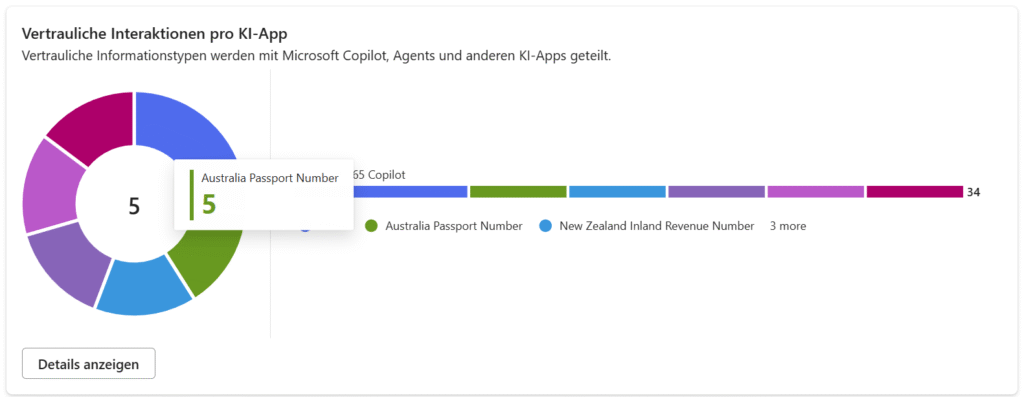

Mit Browser-DLP (Data Loss Prevention im Browser) lassen sich Zugriffe auf sensible Inhalte direkt im Webbrowser überwachen und steuern – z. B. beim Kopieren, Hochladen oder Ziehen von Dateien in KI-Tools wie ChatGPT.

Dazu werden die sogenannten „Typen vertraulicher Information“ verwendet, d.h. es werden auf Basis von Schlagworten oder Regulären-Ausdrücken bestimmte Arten von Daten in Dokumenten erkannt. Das sind z.B. Adressdaten, Kreditkartennummern usw. Es hat also nichts mit Vertraulichkeitsbezeichnungen zu tun, diese stehen bei der Regeldefinition nicht zur Verfügung.

Aktuell ist es noch eingeschränkt auf ein paar Dienste (OpenAI ChatGPT, Google Gemini, DeepSeek, Microsoft Copilot) und Funktionen, aber man kann schon sehen, dass es sehr schnell zu konfigureren ist.

Voraussetzugen: das Ganze funktioniert nur mit dem Edge Browser und wenn das verwendete Gerät in Intune Verwaltet ist.

Interessant ist die aktuelle Angabe zur Lizenzierung: Es ist mit Business Premium möglich, sonst nur in Microsoft 365 E5.

Aber Achtung, das Ganze ist noch Preview

Erweiterte Maßnahmen mit E5 oder Add-ons

7. DLP Richtlinie auf Microsoft 365 Copilot

Hierbei handelt es sich um eine andere Richtlinie als die oben erwähnte Browser-DLP-Policy.

Es ist vielmehr eine Ergänzung zur Vertraulichkeitsbezeichnung die Copilot ausschließt. In Microsoft 365 E5, bzw. mindestens über das E5 Information Protection & Governance Addon, können Dokumente auf Basis Ihrer Vertraulichkeitsbezeichnung komplett aus Copilot ausgeschlossen werden. Das bedeutet selbst wenn man direkt einen Link auf solch ein Dokument in den Copilot Chat Prompt einfügt, wird der Inhalt nicht verarbeitet.

Dabei ist es auch nicht notwendig den oben beschriebenen Ausschluss per PowerShell zu aktivieren. Es kann jedes beliegt Label für diese DLP Richtlinie verwendet werden.

Aber auch hier muss noch beachtet werden, dass damit das Dokument nicht aus dem Semantischen Index ausgeschlossen wird. Es ist nur so, dass Copilot für alle oder einige Anwender die Informationen nicht verarbeiten darf. Im Index stehen sie drin.

Auch ist es wichtig, dass Metadaten, wie der Dateinamen plötzlich im Ergebnis auftauchen kann. Wenn dort schon vertrauliche Daten enthalten sind, hilft die DLP Regel und auch das Label mit der Eigenschaft „BlockContentAnalysisServices“ nicht.

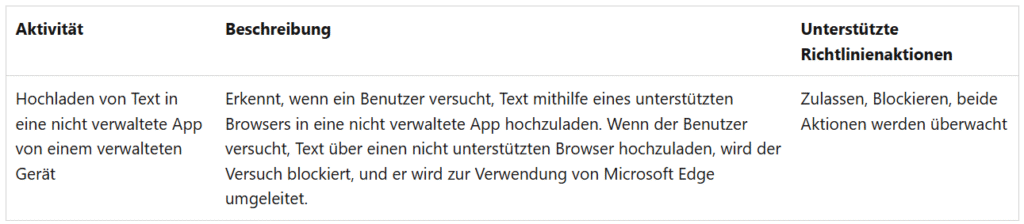

8. Endpunkt-DLP zur Blockade riskanter Inhalte

Mit Endpoint DLP lässt sich verhindern, dass bestimmte Inhalte überhaupt an KI-Systeme übermittelt werden. Selbst wenn Nutzer es versuchen, der Webbrowser wird den Upload nicht durchführen.

Auch eine grundsätzliche Upload-Sperre nach SharePoint Online usw. ist möglich. Dies ist nützlich wenn man Daten hat, die in keinen Cloud Dienst, auch nicht nach Microsodft 365, gespeichert oder dort verarbeitet werden dürfen

9. Double Key Encryption (DKE)

Mit DKE kann ein zweiter Schlüssel eingeführt werden, der lokal in Ihrem Rechenzentrum liegt. Da kein Cloud Dienst Zugriff auf diesen hat, können auch Copilot und andere KI-Deinste so verschlüsselte Dokumente nicht analysieren.

Mittlerweile wird auch iOS, Android und Mac und externe Gäste unterstützt. Das war bis vor kurzem noch eine der Hürden das diese Verschlüsselung nicht großflächig eingeführt wurde.

Trotzdem sollte man die Herausforderung für die Anwender beim Einsatz von DKE nicht unterschätzen. Die meisten Proof-of-Concepts die ich hier bei Kunden gemacht habe, haben nicht in einer Einführung geendet, sondern in der Entscheidung dass die Daten einfach lokal bleiben und mit Vertraulichkeitsbezeichnungen und Endpunkt-DLP geschützt werden.

10. Zugriffskontrolle über Defender for Cloud Apps

Mit höherer Lizenzierung lassen sich nicht nur die Verwendung von Apps einsehen, sondern Zugriffe auf bestimmte KI-Tools direkt unterbinden – z. B. durch Session Control Policies.

Fazit

Der Einsatz von Microsoft Copilot bringt enorme Produktivitätsgewinne, aber auch neue Risiken. Wer frühzeitig die Weichen stellt, kann von KI profitieren und gleichzeitig Datenschutz und Compliance sicherstellen.

Und nochmal: das Ziel KI nicht einzuführen wird nicht klappen.

Jetzt kostenloses Erstgespräch sichern

Sie wollen wissen, wie das in Ihrem Unternehmen konkret aussehen kann? Ich unterstütze bei:

- Lizenzoptimierung (z. B. gezielte E5-Erweiterungen statt Vollausstattung)

- Copilot sicher einführen

- Aufbau einer Schutzstrategie für Microsoft 365

- Umsetzung von Information Protection & DLP